Nie ma powodów do obaw?

8 września 2015, 09:38Dyrektor belgijskiego oddziału Microsoftu, Bruno Schröder, twierdzi, że użytkownicy Windows 10 nie powinni obawiać się o swoją prywatność. Na łamach dziennika De Morgen Schröder zapewnia, że Windows 10 zbiera wyłącznie dane służące poprawie jakości i bezpieczeństwa OS-u

Większość Amerykanów ma zbyt stare serca

3 września 2015, 07:27W przypadku 75% dorosłych Amerykanów okazało się, że wiek serca jest wyższy niż ich wiek biologiczny. Osoby takie są narażone na zwiększone ryzyko udarów i chorób serca. Twoje serce może być starsze niż ty. Tak jest w przypadku większości mieszkańców USA - mówi doktor Thomas Frieden, dyrektor CDC

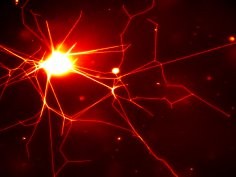

Superkomputery zasymulują ludzki mózg

2 września 2015, 10:20IBM i GENCI podpisały umowę, której celem jest stworzenie znacznie bardziej wydajnych superkomputerów niż obecnie. GENCI (Grand Équipement National de Calcul Intensif) to francuska spółka cywilna, której właścicielem są francuskie ministerstwa, agendy rządowe i uczelnie. Zadaniem GENCI jest koordynacja prac krajowych centrów obliczeniowych

Kwantowe liczenie bez uruchamiania komputera

1 września 2015, 11:32Efekt kwantowy powoduje, że możliwe jest stworzenie komputera kwantowego, który wykonuje obliczenia, mimo że nie pracuje. Dotychczas efektywność takiego procesu, zwanego CFC (counterfactual computation), była ograniczona do 50%, co znacznie utrudniało jego zastosowanie w praktyce

Autonomiczne ciężarowki w Niemczech

31 sierpnia 2015, 12:18Ministerstwo Transportu i Infrastruktury Badenii-Wirtembergii wydało firmie Daimler zezwolenie na użytkowanie autonomicznych 18-kołowych ciężarówek na drogach wspomnianego kraju związkowego

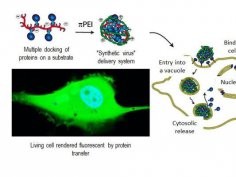

Chemiczny wirus do dostarczania leków

31 sierpnia 2015, 10:32Opierając się na zasadach działania wirusów, naukowcy z Uniwersytetu w Strasburgu opracowali polimerowe wirusy chemiczne, które dostarczają do komórek leki.

Ransomware przeciwko korporacjom?

27 sierpnia 2015, 09:43Eksperci z należącego do IBM-a X-Force ostrzegają, że korporacje mogą stać się kolejnym celem ataków przeprowadzanych za pomocą oprogramowania typu ransomware. Dotychczas przestępcy atakowali głównie osoby indywidualne

Nadzieja na lepsze interfejsy protez

25 sierpnia 2015, 12:11Wykorzystując naturalnie występujące białka "składające" i chemicznie wyprodukowane polimery, zespół z Sandia National Laboratories uzyskał twory przypominające nerwy. Wystają z nich liczne włókna przeznaczone do zbierania bądź wysyłania sygnałów elektrycznych.

Windows Hello obronił się przed bliźniętami

21 sierpnia 2015, 09:25Jednym z nowych mechanizmów bezpieczeństwa w Windows 10 jest Windows Hello, technologia biometryczna, która pozwala m.in. na logowanie się do komputera dzięki rozpoznawaniu twarzy. Korzysta ona z intelowskiej kamery RealSense używającej trzech kamer - działających w podczerwieni, z soczewkami 3D oraz tradycyjnych

Rootkit w notebookach Lenovo

13 sierpnia 2015, 08:00Jeden z użytkowników notebooka Lenovo odkrył, że jego producent zainstalował w nim rootkita. Zadaniem ukrytego kodu jest upewnienie się, że na notebooku zawsze będzie zainstalowane dodatkowe oprogramowanie Lenovo. Nawet jeśli wyczyścimy komputer i przeinstalujemy Windows, rootkit pobierze i zainstaluje oprogramowanie Lenovo.